近日,国内安全厂商截获一款新型勒索病毒,此勒索病毒加密后的文件后缀为.C4H。根据勒索样本的特征,我们判定此病毒为GlobeImposter勒索病毒家族的最新变种。Globelmposter勒索病毒首次出现在2017年5月,一直处于活跃阶段,最著名的是“十二主神”和“十二生肖”系列,其加密后的文件扩展名分别为“希腊十二主神 +数字”和“十二生肖+数字”的形式。其攻击方式通常是黑客通过入侵企业内网,利用RDP/SMB暴力破解在内网扩散并投放此勒索病毒,在进入内网后通过多种方法获取登录凭证并在内网横向渗透传播。

解决方案:

不要点击来源不明的邮件以及附件;

不要点击来源不明的邮件中包含的链接;

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

打开系统自动更新,并检测更新进行安装;

尽量关闭不必要的文件共享;

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。

Globelmposter勒索病毒攻击方式分析

加密流程

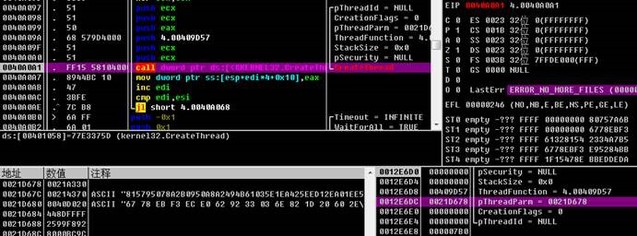

首先,病毒通过硬编码字符串还原出RSA公钥,私钥在病毒作者手中。接下来,病毒新生成RSA密钥对,其中的RSA私钥使用还原出的RSA公钥进行加密,然后生成personalID写入%public%目录下的一个文件中。随后病毒针对每个文件生成随机UUID,作为DES算法的密钥对文件进行加密。加密完成后,病毒会将对应的UUID使用生成的RSA公钥进行加密,连同personID一起写入对应加密文件的末尾。

攻击方式

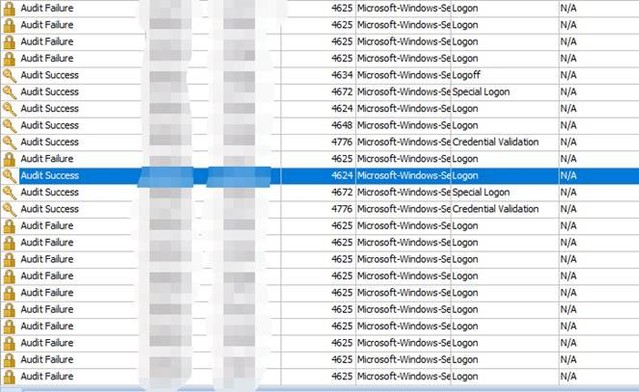

依据截获的日志,发现攻击者在爆破计算机口令成功后,远程登陆计算机释放病毒。相关安全日志中有大量的4625登录失败的日志信息:

详细分析

对该文件进行检测,该文件标注为高风险,并且具备多项威胁特征,同时也列出了病毒检测名Ransom.Win32.FAKEGLOBE.JKPN:

也可以清楚地看到病毒的恶意行为,如:添加自启动、文件自删除以及修改系统中的文件等:

技术细节

在加密逻辑未开始前,勒索病毒做了大量的准备工作,首先将自身复制到了%appdata%目录下:

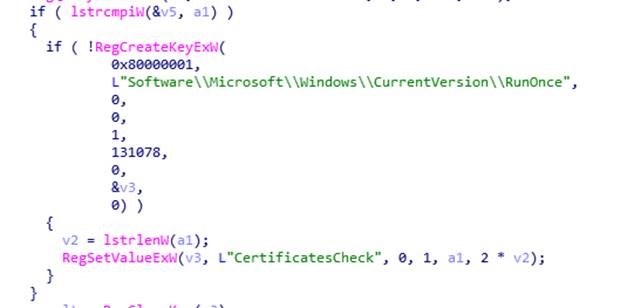

然后,添加开机启动项,对应的注册表键值如下:

HKEY_CURRENT_USER\\Software\\Microsoft\\Windows\\CurrentVersion\\RunOnce

项:CertificatesCheck

值:%appdata%\4.exe

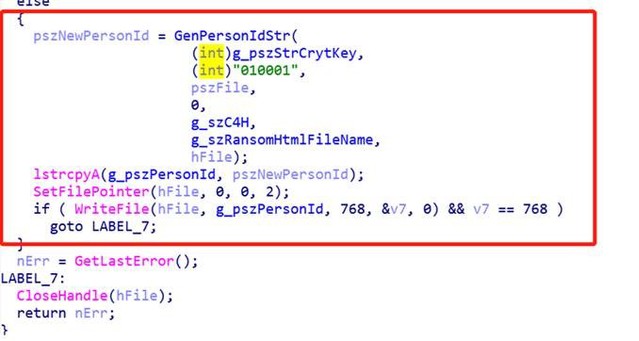

接下来,操作硬编码的字符串,结合新生成的RSA私钥生成PersonId,并且将PersonId存放于%public%目录下的记录文件中,确保每次加密使用的PersionId相同,同时也用来生成最后的勒索信息:

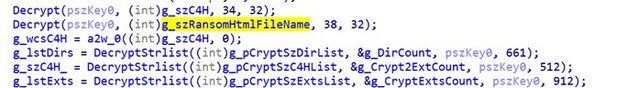

病毒含有勒索必要的资源,并且加密存在于病毒中,病毒代码通过解密用于之后的勒索操作,此举意在逃避安全产品的静态检测:

例如,病毒在内存中解密生成勒索信息文件:

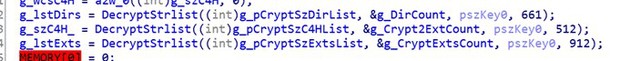

完成勒索前的各项准备操作后,病毒调用taskkill.exe结束下列进程,防止之后的加密逻辑中发生错误:

· sql

· outlook

· ssms

· postgre

· 1c

· excel

· word

动态调试发现,此病毒会避免以下文件夹路径的加密操作(一般是避免操作系统损坏或者安全软件报警):

Windows | Microsoft |

Microsoft Help | Windows App Certification Kit |

Windows Defender | ESET |

COMODO | Windows NT |

Windows Kits | Windows Media Player |

Windows Multimedia Platform | Windows Phone Kits |

Windows Phone Silverlight Kits | Windows Portable Devices |

Windows Sidebar | WindowsPowerShell |

NVIDIA Corporation | Microsoft.NET |

Internet Explorer | Kaspersky Lab |

McAfee | Avira |

spytech software | sysconfig |

Avast | Symantec_Client_Security |

AVG | Microsoft Shared |

Movie Maker | Chrome |

Opera | YandexBrowser |

ntldr | Wsus |

ProgramData |

|

同时也会避免加密以下后缀的文件:

.$er | .4db | .4dd | .4d | .4mp | .abs | .abx | .accdb |

.accdc | .accde | .accdr | .accdt | .accdw | .accft | .adn | .adp |

.aft | .ahd | .alf | .ask | .awdb | .azz | .bdb | .bib |

.bnd | .bok | .btr | .cdb | .ckp | .clkw | .cma | .crd |

.daconnections | .dacpac | .dad | .daf | .daschema | .db | .db-shm | .db-wa |

.db2 | .db3 | .dbc | .dbf | .dbk | .dbs | .dbt | .dbv |

.dbx | .dcb | .dct | .dcx | .dd | .df1 | .dmo | .dnc |

.dp1 | .dqy | .dsk | .dsn | .dta | .dtsx | .dx | .eco |

.ecx | .edb | .emd | .eq | .fcd | .fdb | .fic | .fid |

.fi | .fm5 | .fmp | .fmp12 | .fmps | .fo | .fp3 | .fp4 |

.fp5 | .fp7 | .fpt | .fzb | .fzv | .gdb | .gwi | .hdb |

.his | .ib | .idc | .ihx | .itdb | .itw | .jtx | .kdb |

.maq | .mdb | .mdbhtm | .mdf | .mdn | .mdt | .mrg | .mud |

.mwb | .myd | .ndf | .ns4 | .nsf | .nv2 | .nyf | .oce |

.odb | .oqy | .ora | .orx | .owc | .p97 | .pan | .pdb |

.pdm | .phm | .pnz | .pth | .pwa | .qpx | .qry | .qvd |

.rdb | .rpd | .rsd | .sbf | .sdb | .sdf | .spq | .sqb |

.sq | .sqlite | .sqlite3 | .sqlitedb | .str | .tcx | .tdt | .te |

.teacher | .trm | .udb | .usr | .v12 | .vdb | .vpd | .wdb |

.xdb | .xld | .xlgc | .zdb |

|

|

|

|

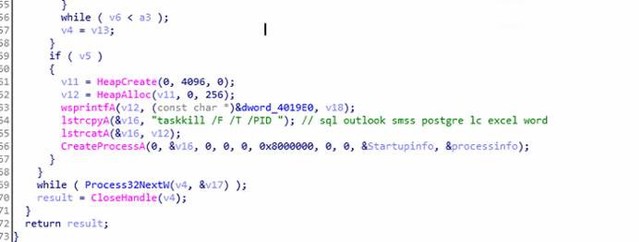

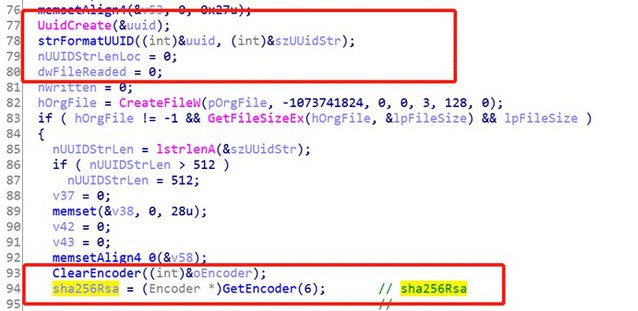

在排除完白名单后,病毒生成随机的UUID:

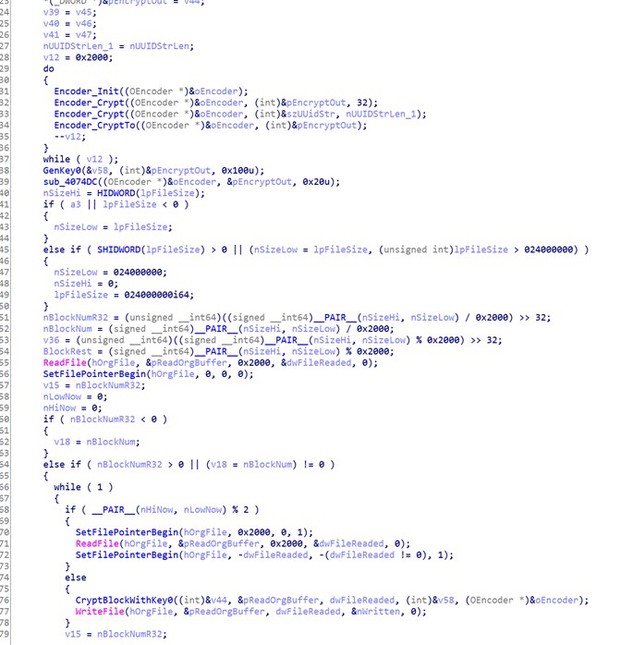

利用UUID生成key,并以每0x2000大小为一个单位,使用DES算法对文件进行加密。

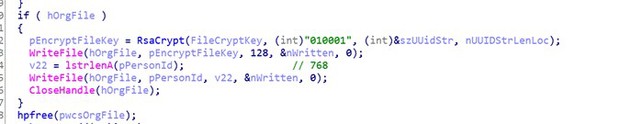

加密后,将加密所使用的UUID,使用之前生成的RSA公钥加密后,连同PersonID一同写入文件的末尾。整个文件加密流程采用的是源文件覆写的方式,所以不具备数据恢复软件恢复的可能性。文件数据被加密后,对文件名追加.C4H后缀。

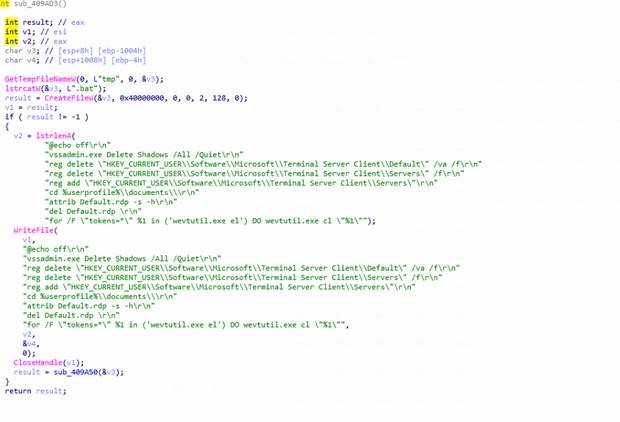

在勒索病毒完成加密动作后,其会在可执行批处理文件中调用“ vssadmin.exe Delete Shadows / All / Quiet”以删除所有卷影副本。在该批处理文件中,其还会清除保存在系统注册表中的远程桌面信息以及文件%UserProfile%\ Documents \ Default.rdp。其目的是防止受害者从卷影副本还原文件。

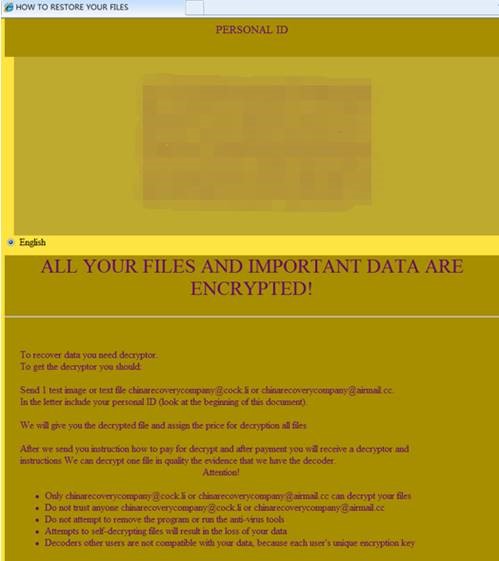

勒索后所呈现的勒索信息如下:

来源:亚信安全病毒通告